12.3 Zertifikate aus Sicht des Clients

Eine Stammzertifizierungsstelle zu haben ist zwar sehr schön, bringt aber nur sehr wenig, wenn Sie keine Zertifikate damit ausstellen. Es gibt viele verschiedene Wege, um ein Zertifikat auf einen Client zu bringen. Ich werde Ihnen in diesem Abschnitt einige vorstellen.

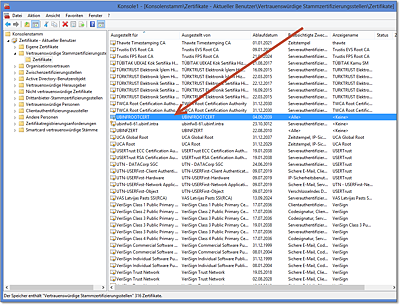

Zunächst beginnen wir aber mit einem Zertifikat, das Sie auf Ihren Clients nicht mehr installieren müssen – weil es schon da ist. Das Zertifikat der im Active Directory als Stammzertifizierungsstelle installierten Zertifizierungsstelle (Enterprise CA) wird, ohne dass Sie etwas daran tun müssen, auf alle Domänenmitglieder (Domänencontroller, Mitgliedsserver, Clients) verteilt. Haben Sie Zweifel? Dann schauen Sie doch im MMC Snap-In Zertifikate nach. In Abbildung 12.23 können Sie erkennen, dass das eigene Zertifikat tatsächlich neben den Stammzertifikaten solch illustrer Unternehmen wie Microsoft und Verisign einsortiert worden ist.

Abbildung 12.23 Das Zertifikat der eigenen Stammzertifizierungsstelle wird automatisch auf allen Computern der Domäne installiert.

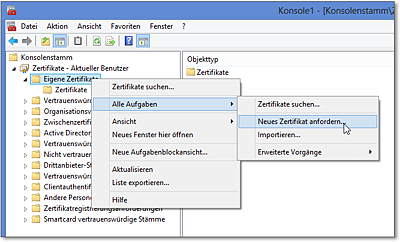

Nun wird der Benutzer für einige Anwendungsfälle (z. B. Verschlüsseln und Signieren von E-Mails, EFS-Dateisystemverschlüsselung etc.) ein Benutzerzertifikat benötigen. Auch dies lässt sich auf verschiedene Weisen realisieren. Beispielsweise kann jeder Benutzer über das MMC-Snap-In Zertifikate ein Benutzerzertifikat anfordern, das dann im selben Arbeitsgang auch gleich installiert wird. Wie das gemacht wird, können Sie in Abbildung 12.24 sehen.

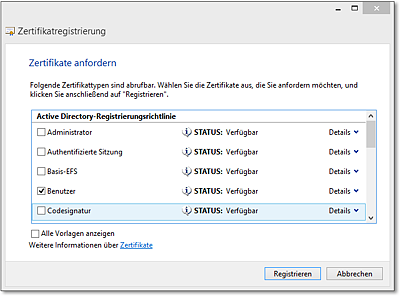

Wie üblich startet ein Assistent, mit dem zunächst der Typ des Zertifikats gewählt werden kann (Abbildung 12.25). Angezeigt werden hier nur die Zertifikate, zu denen der Benutzer berechtigt ist – mehr dazu folgt in Abschnitt 12.5, »Zertifikatvorlagen«.

Auf diese Weise lassen sich übrigens nicht nur Benutzerzertifikate, sondern auch solche für Computer anfordern.

Abbildung 12.24 Ein Benutzer kann mit dem Snap-In ein neues Zertifikat anfordern.

Abbildung 12.25 Zunächst muss der Typ des Zertifikats ausgewählt werden.

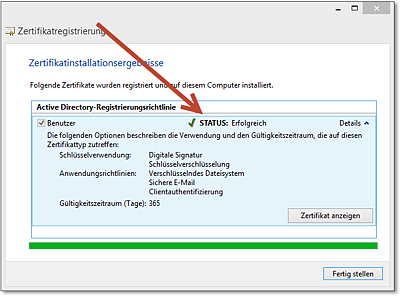

Das Snap-In ermittelt zunächst im Active Directory, wo sich eine Zertifizierungsstelle befindet. Anschließend wird das Zertifikat angefordert. Wenn die Zertifizierungsstelle so konfiguriert ist, dass Zertifikatsanforderungen automatisch verarbeitet werden, ist das Zertifikat wenige Sekunden später ausgestellt und installiert. Es sollte so aussehen wie in Abbildung 12.26.

Abbildung 12.26 Das Anfordern und Installieren des Zertifikats war erfolgreich, wenn diese Meldung angezeigt wird.

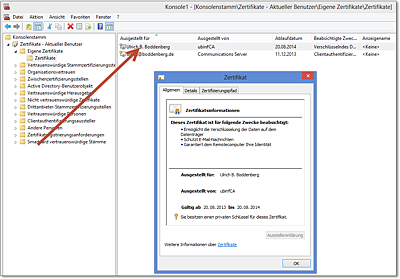

Das neu ausgestellte Zertifikat wird sich im Zertifikate-Snap-In unter Eigene Zertifikate · Zertifikate finden. Sie können Details zu dem ausgestellten Zertifikat in dessen Eigenschaftendialog einsehen, beispielsweise (Abbildung 12.27):

- Das Zertifikat ist für die Verschlüsselung von Dateien, für das Signieren und Verschlüsseln von E-Mails und für die Authentifizierung geeignet.

- Das Zertifikat ist ein Jahr gültig.

- Der Benutzer besitzt den privaten Schlüssel für das Zertifikat. Andere Benutzer können und sollen über den öffentlichen Schlüssel verfügen (z. B. um Mails für dessen Besitzer zu verschlüsseln), der private Schlüssel ist aber nur einem Benutzer vorbehalten.

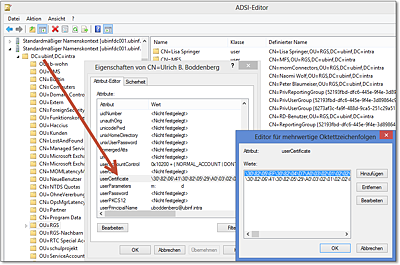

Der öffentliche Teil der Benutzerzertifikate wird nicht nur auf dem Computer, mit dem das Zertifikat angefordert wurde, sondern auch im Active Directory gespeichert. Dies dient folgendem Zweck: Benötigt ein anderer Benutzer den öffentlichen Schlüssel des Zertifikats, kann dies mittels des Active Directory realisiert werden. Dies wird beispielsweise genutzt, wenn ein Outlook-Client eine E-Mail für einen anderen Benutzer verschlüsseln möchte.

In Abbildung 12.28 sehen Sie in ADSI-Editor, dass das Zertifikat im Benutzerobjekt abgelegt ist – und zwar wird das Attribut userCertificate verwendet. Wenn, wie in der Abbildung, mehrere Zertifikate für diesen Benutzer vorhanden sind, werden sie alle in ADSI-Editor angezeigt.

Abbildung 12.27 Das neu erstellte Zertifikat kann im »Zertifikate«-Snap-In eingesehen werden.

Abbildung 12.28 Benutzerzertifikate werden im Active Directory gespeichert – hier gezeigt mit ADSI-Editor.

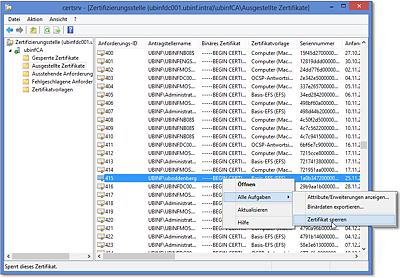

Sie können das ausgestellte Zertifikat übrigens auch über das Konfigurationswerkzeug der Zertifizierungsstelle sehen. Unterhalb des Knotens Ausgestellte Zertifikate wird es verzeichnet sein (Abbildung 12.29). Im Kontextmenü kann das Zertifikat beispielsweise exportiert und auch gesperrt werden. Das Sperren eines Zertifikats ist beispielsweise dann notwendig, wenn ein Mitarbeiter das Unternehmen verlässt oder das Zertifikat gestohlen worden ist (z. B. gemeinsam mit einem Notebook).

Abbildung 12.29 Ausgestellte Zertifikate werden im Konfigurationswerkzeug für die Zertifizierungsstelle angezeigt.

Ihre Meinung

Wie hat Ihnen das Openbook gefallen? Wir freuen uns immer über Ihre Rückmeldung. Schreiben Sie uns gerne Ihr Feedback als E-Mail an kommunikation@rheinwerk-verlag.de.

Jetzt Buch bestellen

Jetzt Buch bestellen